Отправить заявку

Для уточнения цены и количества товара заполните, пожалуйста, данную форму. При необходимости прикрепите файл

Распространенные угрозы ИБ в корпоративных сетях

Каждый год в IT-инфраструктуре отмечается генерация огромного количества сетевого трафика, что существенно усложняет отслеживание любых уязвимостей внутри системы при сетевых взаимодействиях.

Одновременно с этим стоит отметить, что киберпреступники имеют в своем арсенале огромное количество техник, которые позволяют подать вредоносный трафик как абсолютно легитимный.

Данная тенденция существенно усложняет определение работу злоумышленников и делает трудоемким процесс вычисления их нахождения внутри инфраструктуры.

На сегодняшний день имеющаяся информация относительно портов и протоколов не дает возможности определить наличие имеющейся угрозы внутри сети.

Для точной ее идентификации нужно провести анализ трафика и соответственно детально разобрать протоколы уровня L7.

Задача подобного типа может быть решена путем использования систем NTA, в которых используются алгоритмы основанные на машинном обучении, правилах детектирования и поведенческом анализе.

Благодаря этой системе можно определить практически любую подозрительную сетевую активность, а также попытки взлома при использовании вредоносного программного обеспечения.

Также стоит отметить, что NTA-решения позволяют определить нарушение регламентов ИБ, поэтому они используются в составе самых разнообразных центров мониторинга.

Сведения об исследовании

Уже в 2018 году компания Positive Technologies провела работу для выпуска на рынок нового решения класса NTA, которое имеет название PT NAD.

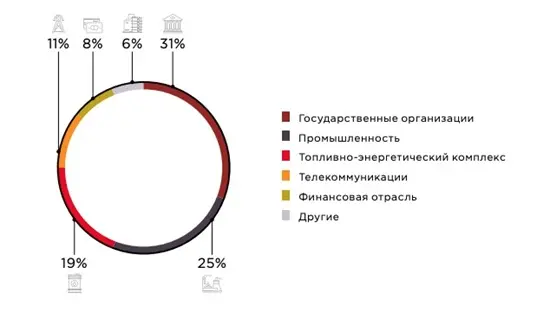

В отчете представлена сетевая активность, а именно результаты мониторинга данной активности в инфраструктуре одновременно 36 компаний, где был внедрен проект PT NAD.

В данном случае стоит отметить, что публикация полученных после исследования результатов проводится при согласовании с компаниями.

Чтобы улучшить зрительное восприятие, предварительно угрозы внутри корпоративной сети были разделены между собой на определенные категории.

Исходя из полученных данных можно с уверенностью утверждать, что подозрительная активность внутри сети отмечается более чем у 97% всех организаций.

Данные показатели делают актуальным детальное исследование всех типов подозрительной активности.

Подозрительная активность в сети

Первоначально стоит определить, какой именно трафик можно отнести к подозрительному.

В 64% всех компаний был отмечен подозрительный трафик следующего типа:

- В сети применяют VPN-туннели;

- Работа в сети выполняется при условии активного использования прокси серверов;

- Пользователь входит в сеть используя браузер Tor.

Также стоит отметить, что к подозрительной сетевой активности можно отнести действия относительно сканирования сети и многие попытки подключится к узлам, которые завершились неудачей.

В 28% всех компаний можно отметить активность различного типа утилит и инструментов, которая является признаком компрометации.

В наше время особую популярность имеют атаки злоумышленников категории living off the land.

Отследить атаки подобного типа достаточно сложно, поэтому среди киберпреступников они пользуются особой популярностью.

Стоит отметить, что исследуя результаты сетевой практически невозможно определить наличие внедрения злоумышленников.

В данном случае рационально хранить весь трафик с целью его последующего исследования.

Активность вредоносного программного обеспечения

Различные аномалии в трафике позволяют сделать вывод о наличии заражений вредоносным программным обеспечением, поэтому их стоит рассмотреть более детально.

Можно отметить существование репутационных списков, то есть баз данных адресов, которые были замечены в проведении вредоносных кампаний.

Базы данных подобного типа постоянно обновляются и соответственно импортируются в схемы защиты, что позволяет блокировать большинство вредоносной активности.

Одновременно стоит отметить, что злоумышленники уже давно научились успешно объединить системы защиты, которые функционируют основываясь на репутационные списки.

Продвинутые пользователи занимаются генерацией доменных имен С2-серверов, для чего используется преимущественно алгоритм DGA.

Установленные регламенты ИБ

Многие компании, руководствуясь политикой безопасности, вводят запрет для своих сотрудников на посещение сомнительных ресурсов, скачивание файлов с торрентов, а также устанавливать различные мессенджеры.

Благодаря этим мерам можно поддерживать уровень безопасности на стабильном уровне, но стоит отметить, что некоторые сотрудники могут пренебрегать данными мерами.

Более того, тенденция пренебрежения установленными мерами для соблюдения безопасности наблюдается со стороны сотрудников практически всех компаний, что в процентном соотношении составляет 94%.

Опасность не защищенных протоколов внутри сети

Практически 81% компаний используют открытый вариант передачи данных внутри своей инфраструктуре.

Исходя из этого можно сделать вывод, что любой участник корпоративной сети может выполнить полноценный перехват трафика с целью найти в нем необходимую информацию.

Зачастую это касается злоумышленников, которые ищут в полученном трафике логины и пароли, то есть данные для входа.

Заключение

Как итог хотелось бы обозначить, что полная кибербезопасность не должна быть ограничена стандартными вариантами.

Исходя из полученных результатом можно с уверенностью утверждать, что 92% всех угроз удается определить в том случае, когда злоумышленник уже внутри системы.

Вся работа злоумышленников внутри сети оставляет соответствующие следы, обнаружить которые – это основная задача специалистов по кибербезопасности.

Проведенные исследования показывают, что решения класса NTA имеют максимальную эффективность в определении различного типа угроз, начиная от любых нарушений регламентов ИБ и заканчивая преднамеренными сложно организованными атаками.

Вы можете приобрести Positive Technologies в интернет-магазине компании "Спектрасофт"

Оцените материал!

Отзывы (0)

Добавить отзыв

Наиболее интересные материалы

Операционной системой называют совокупность взаимосвязанных и сопровождающих работу ПК программ, которые обеспечивают запуск и выполнение различных процессов. Использование ОС – необходимое условие для поддержания сотен и тысяч низкоуровневых операций. Именно от системы зависит работоспособность компьютера.

Любая развивающаяся компания периодически сталкивается с необходимостью увеличения мощности IT-структуры. Если ПК сотрудников уже не справляются с хранением и обработкой информации, руководство принимает решение купить сервер для офиса. Данный тип оборудования позволяет управлять базами данных, запускать ресурсоемкие приложения, обеспечивать удаленный доступ к IT-инфраструктуре и т. д.

Скорость, взаимодействие с приложениями и общая эффективность работы компьютера зависят от установленного процессора. AMD и Intel Corporation – производители самых популярных в мире интегральных микросхем. Процессоры этих компаний отличаются по своей архитектуре, количеству ядер, объему памяти и частоте.

Пять простых советов, как избавиться от проблем с печатью.